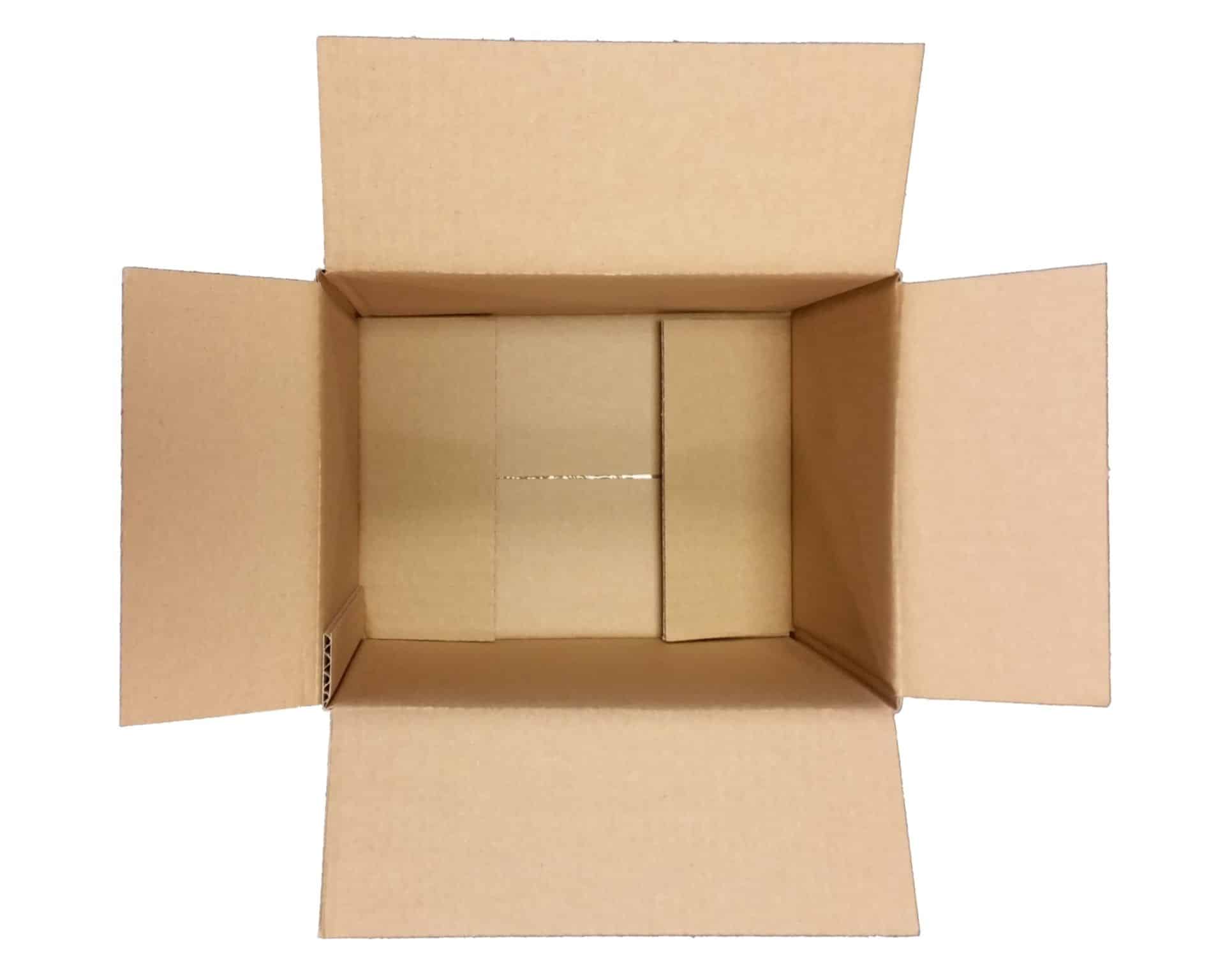

Der Malware Filter packt aus

… warum es so wichtig ist jeden Mail-Anhang völlig nackig zu machen.

E-Mail Malware-Scanner findet und zu identifizieren unerwünschte Inhalte in Mails. Finden und identifizieren bedeutet, dass zunächst alle zu untersuchenden Objekte soweit frei gelegt werden müssen, damit sichtbar wird, womit man es zu tun hat. Das freigelegte Objekt wird dann inspiziert und die Entscheidung getroffen, wie damit umgegangen werden soll: gut oder böse?

Gut oder böse?

Bei dieser Frage gehen wir keine Kompromisse ein!

Malware mutiert zum Teil nach wenigen Minuten. Daher halten wir es nicht (mehr) für ausreichend, Inhalte erst dann zu blockieren, wenn ein Schadcode nachgewiesen wurde. Der topaktuelle Ansatz ist der einer klassischen Firewall. Eine Policy definiert, welchen Inhalten erlaubt wird, von außen in das Innerste der Firmen-IT gesendet zu werden und welchen nicht. Dabei werden folgerichtig potentiell gefährliche Inhalte komplett verboten und nur solche, die unbedenklich sind und tatsächlich benötigt werden, zugelassen. Fenster und Türen, die gerade nicht gebraucht werden, sollten geschlossen und verriegelt bleiben. Die Aufgabe des SecuMail®-Teams ist die permanente Aktualisierung dieser Policy in Abstimmung mit dem Kunden.

Diese Entscheidungen können jedoch nur dann getroffen werden, wenn das Filter-System in der Lage ist jegliche Archive, Codierungen und Container zu öffnen, die in E-Mail denkbar sind. Und das sind viele. Malware ist dabei auch sehr kreativ, wie dieses aktuelle Beispiel zeigt.

Mails ausziehen:

Malware muss vom attackierten Benutzer einfach zu öffnen sein. Zunächst muss die infizierte Mail allerdings in dessen Postfachgelangen. Damit das gelingt versteckt sich der Schadcode immer häufiger wie eine Zwiebel unter mehreren Schichten, die zunächst geschält werden. Die Folgende Mail hat auf unseren Servern einigen Verpackungsmüll hinterlassen. Das sind die Schichten:

1. MIME-Encoding:

Ein MIME-Part enthält eine in bas64 kodierte Datei namens winmail.dat:

Content-Transfer-Encoding: base64

Content-Type: application/ms-tnef; name=“winmail.dat“

2. winmail.dat

Hier werden E-Mail-Inhalte in Microsofts TNEF-Standard gewickelt. Dieses Archiv-Format kann in der Regel nur von Outlook geöffnet werden. Alle anderen scheinen nicht in der Zielgruppe des Schädlings zu sein.

3. GZIP-Archiv

Heraus kommt eine weitere Archiv Datei mit dem heftig „obfuskiertem“ Namen:

„order_#092928_ scan_copy_15-05-2017.gz“

Zu beachten ist der nette Versuch die Entpacker mit Leerzeichen und einem Gartenzaun als Kommentarzeichen zu verwirren.

Dieses Archiv ist außerdem so erstellt, dass es durch einige einfache Entpacker nicht geöffnet werden kann. Ein natives Gnu-gzip einer gängigen Linux-Distribution schafft das.

5. Keine ASCII-Datei

Die enthaltene Datei schimpft sich „order_#092928_ scan_copy_15-05-2017.bat„

Es handelt sich jedoch nicht um eine ASCII Batchdatei, sondern eine binäre Windows Executable. Also eine exe-Datei. Nun schlägt auch der Virenscanner an.

Falls diese Datei durch anklicken ausgeführt würde, wäre Agent-Ransom entfesselt und in kürze würden die ersten Kollegen beim Administrator die Telefone heiß klingeln, weil sich gemeinsame Dateien nicht mehr öffnen lassen.

Ergebnis:

Ganz schön viel Aufwand für ein kleines Würmchen. Gebracht hat es ihm nichts, weil seine Tarnkappen entfernt wurden und ein „gewöhnliches“ Executable mit Schadcode frei gelegt wurde.

Ausführbare Dateien lässt die Policy generell nicht zu, weshalb SecuMail® die gesamte E-Mail blockiert. Auf die Ergebnisse der Virenscanner zu warten könnten wir uns damit genau genommen sparen.

SecuMail® ist ein cloudbasierter E-Mail Spam- und Malware-Filter

der als eine Sicherheitsinstanz zwischen Unternehmensnetzwerken der Kunden und dem Internet arbeitet. Wie eine Art Vorkoster prüft ein Netzwerk von Filterservern die E-Mails, bevor sie ihren Weg zum Mailserver des Unternehmens antreten, und blockiert Spam und Nachrichten mit gefährlichen Anhängen.

Nachtrag 30.05.2017:

Heise-Online berichtet heute über den neusten Erpressungs-Trojaner „Jaff„. Es handelt sich um einen Krypto-Ransomware, sie sich tatsächlich in PDF-Dateien versteckt.

Um den Trojaner entdecken zu können, müssen angehängte PDF-Dateien erst ausgepackt werden. Dann kommen weitere Dokumente zum Vorschein, die letztendlich ein Makro enthalten, das den eigentlichen Virus nachlädt.

Zuerst auspacken und dann das Makro via Policy abweisen. Genau so schützt SecuMail® auch vor Jaff.

Heise-Online Artikel zu Jaff

Noch Fragen? Kontaktieren Sie uns 08171-246920 – support@secumail.de

https://www.secumail.de

Ihr SecuMail-Team