Das könnte Sie auch interessieren:

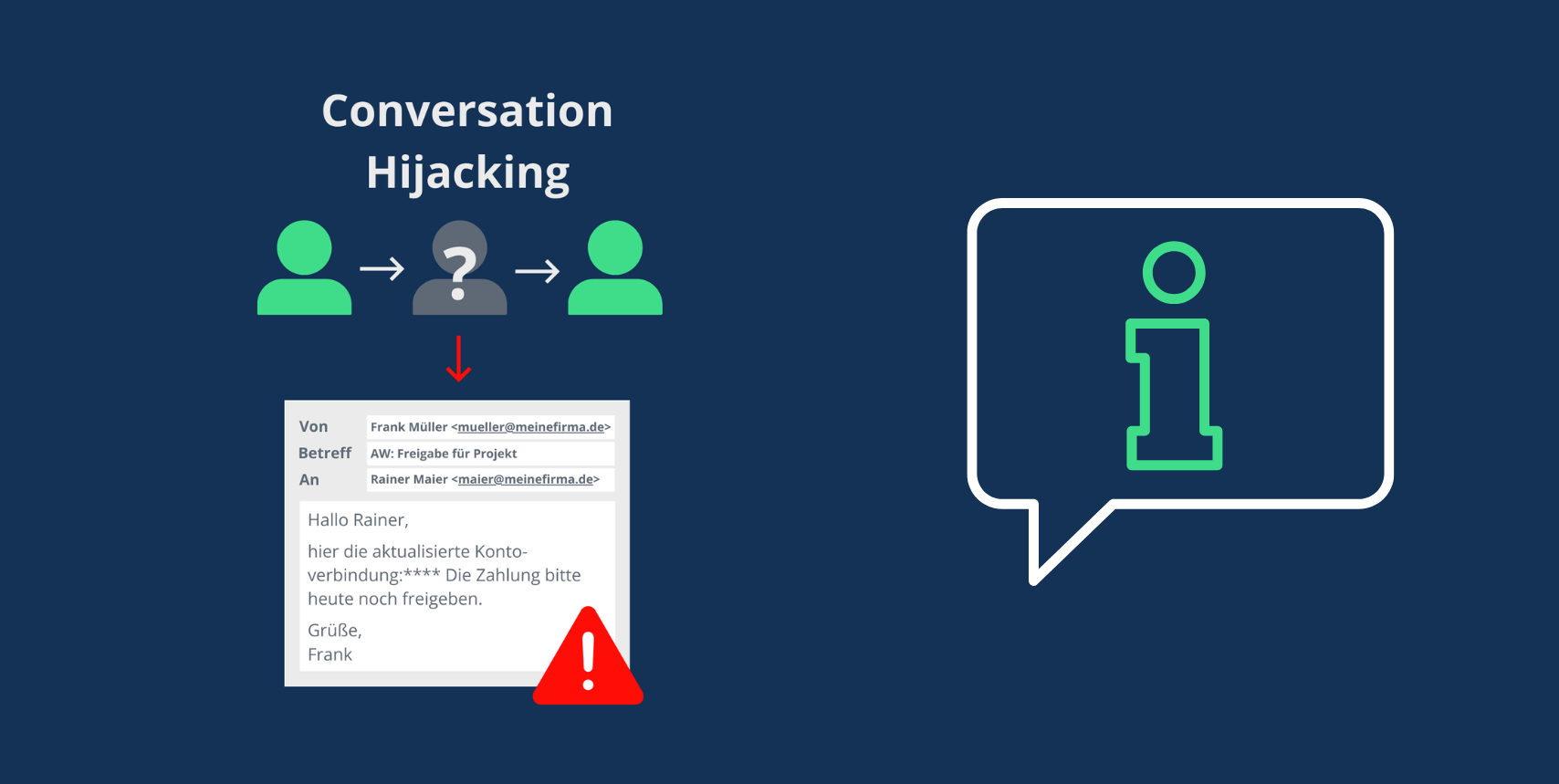

Conversation Hijacking – Der Angriff auf den Kommunikationskontext

Ein echter Betreff. Ein vertrauter Schreibstil. Eine scheinbar harmlose Bitte. Doch was aussieht wie ein normaler Geschäftsvorgang, ist in Wahrheit komplett inszeniert. Conversation …

Mehr lesenConversation Hijacking – Der Angriff auf den Kommunikationskontext

Reply-Chain-Angriffe: Wenn Vertrauen im E-Mail-Verlauf zur Gefahr wird

Würden Sie bemerken, wenn mitten in einem laufenden E-Mail-Verlauf plötzlich ein Fremder mitschreibt? Genau darauf setzen sogenannte Reply-Chain-Angriffe. Dabei handelt es sich …

Mehr lesenReply-Chain-Angriffe: Wenn Vertrauen im E-Mail-Verlauf zur Gefahr wird

Das neue BSI-Meldeportal ist da!

Das neue BSI-Meldeportal ist da, aber warum läuft es über die AWS-Cloud? Seit Kurzem ist das zentrale Meldeportal des Bundesamts für Sicherheit …