Conversation Hijacking – Der Angriff auf den Kommunikationskontext

Ein echter Betreff. Ein vertrauter Schreibstil. Eine scheinbar harmlose Bitte. Doch was aussieht wie ein normaler Geschäftsvorgang, ist in Wahrheit komplett inszeniert.

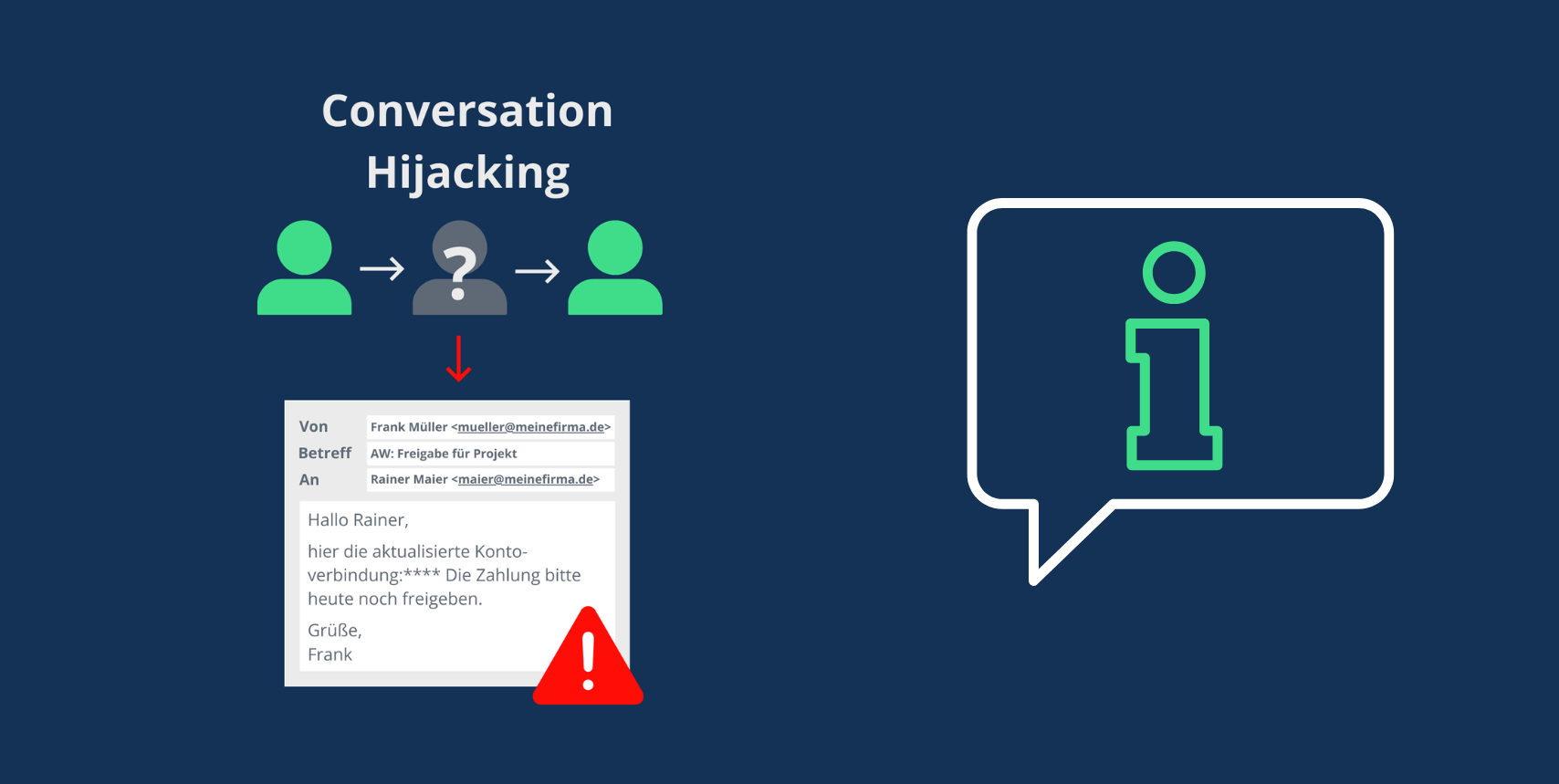

Conversation Hijacking ist eine weiterentwickelte Form von E-Mail-Manipulation. Cyberkriminelle kapern nicht nur einzelne Nachrichten, sondern übernehmen ganze Kommunikationsverläufe – strategisch, glaubwürdig und gefährlich effizient.

Abgrenzung: Reply-Chain-Angriff vs. Conversation Hijacking

Was viele dabei mit einem klassischen Reply-Chain-Angriff verwechseln, ist in Wirklichkeit deutlich raffinierter. Bei Reply-Chain-Angriffen nutzen Cyberkriminelle kompromittierte E-Mail-Konten, um sich unbemerkt in echte Mailverläufe einzuklinken. Sie antworten mitten in der bestehenden Konversation, greifen Formulierungen oder Anhänge auf und nutzen das gewachsene Vertrauen, um Phishing-Links oder Malware zu platzieren.

Wie Conversation Hijacking funktioniert

- Der Angriff basiert oft auf Lookalike-Domains, die legitime Absender täuschend echt imitieren.

- Die Angreifer beobachten über längere Zeit Kommunikation, Zuständigkeiten und Sprachmuster.

- Auf Basis dieser Informationen wird ein inszenierter Konversationsverlauf aufgebaut, oft komplett erfunden.

- Inhalt, Stil und Absender wirken authentisch, obwohl alles gefälscht ist.

- Ziel ist die kontrollierte Steuerung der gesamten Kommunikation, bis zur Weitergabe sensibler Informationen oder zur erfolgreichen Zahlungsanweisung.

Ein typisches Szenario

Ein Angreifer registriert eine Lookalike-Domain, beobachtet vorherige Kommunikationsmuster und kombiniert anschließend Elemente aus Reply-Chain-Angriffen und Spear-Phishing. Die Folge: eine glaubwürdige E-Mail mit echtem Gesprächskontext, aber manipuliertem Ziel.

Was Unternehmen dagegen tun können

- Mitarbeitende sensibilisieren, auch bei scheinbar vertrauten E-Mails kritisch zu bleiben.

- Prozesse definieren, die Freigaben nur über klar geregelte Wege erlauben.

- SPF, DKIM und DMARC korrekt einrichten und regelmäßig prüfen.

- Intelligente Filterlösungen wie SecuMail Filter Plus einsetzen, die dank adaptivem Phishing-Schutz und lernfähiger Filtermechanismen Lookalike-Domains, gefälschte Identitäten und verdächtige Muster erkennen.

Fazit:

Conversation Hijacking ist ein Angriff auf den Kontext. Wer nur auf Technik setzt, übersieht die psychologische Seite. Wer Technik UND Prozesse klug kombiniert, erkennt Angriffe, bevor sie Schaden anrichten.